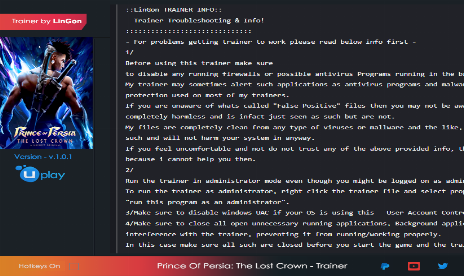

Ejércitos de Exigo v1.4 (+3 Entrenador)

Ejércitos de Exigo v1.4 (+3 Entrenador)

PLITCH - Entrenador de juegos gratuito y Premium

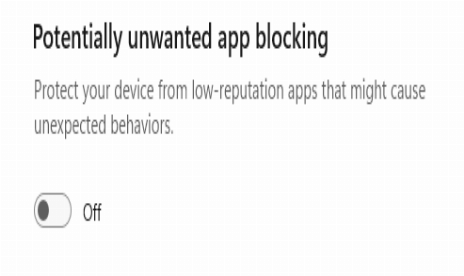

- Software seguro (comprobado contra virus, conforme a GDPR)

- Fácil de usar: prepárese en menos de 5 minutos

- Más de 5300 juegos compatibles

- +1000 parches al mes y asistencia

Descripción del archivo de texto

El entrenador fue escrito en VC++ 2005.

Se incluyen las fuentes. Puedes usarlos libremente, excepto cosas poco convincentes como

recompilarlos con tu nick dentro y decir que lo hiciste tú.

Como funciona:

[F5] Aumenta tus recursos a 100000/100000/100000

[SHIFT+F5/F6/F7] Aumenta tu límite de unidades a 200 (F5 debe estar activado para que esto funcione)

[F6/F7] Cambia la salud de la unidad seleccionada o la primera en la selección.

Cómo se hizo - lee el archivo techinfo.

p.s. si quieres ver los archivos de video del juego, entonces solo cambia su codigo usando la herramienta avic de

paquete xvid a DIVX y reproducirlos como avi normales como son.

EOD //[UCF]Ejércitos de Exigo v1.4

entrenador información técnica

Cómo se entrenaron las estadísticas de la unidad seleccionada:

He encontrado donde la salud de la unidad seleccionada se encuentra en la memoria.

Era flotante.

A continuación, punto de interrupción en el acceso a la memoria.

Encontré cual se usa para mostrar las estadísticas de salud en la pantalla para la unidad seleccionada.

Entonces mire como la dirección de la información de salud es obtenida por el programa...

El programa obtiene el índice de la unidad seleccionada, luego obtiene el desplazamiento de sus estadísticas utilizando

cálculo corto.

.text:004A8B30 sub esp, 8

.text:004A8B33 push esi

.text:004A8B34 push edi

.text:004A8B35 lea eax, [esp+10h+var_8] /aquí se escribirá el índice de la unidad

.text:004A8B39 mov esi, ecx

.text:004A8B3B push eax

.text:004A8B3C mov ecx, offset unk_B33E70 //utilizando este buffer

.text:004A8B41 call sub_44FAB0

.text:004A8B46 mov ecx, [eax+4]

.text:004A8B49 test ecx, ecx

.text:004A8B4B jz short loc_4A8B64

.text:004A8B4D movzx edx, word ptr [eax+2]

.text:004A8B51 mov eax, dword_FEEE80

.text:004A8B56 imul edx, 1E8h

.text:004A8B5C lea edi, [edx+eax]

.text:004A8B5F cmp ecx, [edi+40h]

.text:004A8B62 jz short loc_4A8B66

-------------------------

.text:0044FAB0 mov eax, ecx

.text:0044FAB2 mov edx, [eax+0D8h]

.text:0044FAB8 lea ecx, [eax+0D8h] //nuestro buf + 0D8h

.text:0044FABE mov eax, [eax+58h] //nuestro buf + 0D8h

.text:0044FAC1 sub esp, 8

.text:0044FAC4 cmp eax, edx

.text:0044FAC6 jl short loc_44FAE4

.text:0044FAC8 test edx, edx

.text:0044FACA lea eax, [esp+8+var_8]

.text:0044FACD jz short loc_44FAD9

.text:0044FACF push 0

.text:0044FAD1 push eax

.text:0044FAD2 call sub_42D970

.text:0044FAD7 jmp short loc_44FB01

.text:0044FAD9 ; ---------------------------------------------------------------------------

.text:0044FAD9

.text:0044FAD9 loc_44FAD9: ; CODE XREF: sub_44FAB0+1Dj

.text:0044FAD9 xor ecx, ecx

.text:0044FADB mov [esp+8+var_8], ecx

.text:0044FADE mov [esp+8+var_4], ecx

.text:0044FAE2 jmp short loc_44FB01

.text:0044FAE4 ; ---------------------------------------------------------------------------

.text:0044FAE4

.text:0044FAE4 loc_44FAE4: ; CODE XREF: sub_44FAB0+16j

.text:0044FAE4 prueba edx, edx

.text:0044FAE6 jz short loc_44FAF5

.text:0044FAE8 push eax

.text:0044FAE9 lea edx, [esp+0Ch+var_8]

.text:0044FAED push edx

.text:0044FAEE call sub_42D970 //obtener el índice de unidad

.text:0044FAF3 jmp short loc_44FB01

--------------------------

.text:0042D970 mov eax, [esp+arg_4]

.text:0042D974 mov edx, [ecx]

.text:0042D976 sub esp, 8

.text:0042D979 cmp eax, edx

.text:0042D97B jge short loc_42D997

.text:0042D97D mov edx, [ecx+eax*8+4] //a partir de aquí - eax=0

.text:0042D981 lea ecx, [ecx+eax*8+4]

.text:0042D985 mov eax, [esp+8+arg_0]

.text:0042D989 mov [eax], edx //nuestro índice

.text:0042D98B mov ecx, [ecx+4]

.text:0042D98E mov [eax+4], ecx

.text:0042D991 add esp, 8

.text:0042D994 retn 8

por lo que el índice de unidad se encuentra aquí 0xB33E70+0xD8+4

obtenemos la direccion de las estadisticas de la unidad

.text:004A8B4D movzx edx, word ptr [eax+2] //eax apunta a nuestro índice copiado

.text:004A8B51 mov eax, dword_FEEE80

.text:004A8B56 imul edx, 1E8h

.text:004A8B5C lea edi, [edx+eax] /aquí tenemos nuestro puntero

pointer+4 apunta a la estructura:

DWORD salud actual de la unidad

DWORD salud max unidad

DWORD mana unidad actual

DWORD max unidad mana

Si pones la salud a -1 la unidad será invisible para el enemigo y no será atacada

(objetivo inválido).

Los recursos del juego se entrenan fácilmente - están en direcciones estáticas:

0xB27614 - límite de unidades humanas

0xB27614 - límite de unidades de 3ª raza

0xB2761C - límite de unidades caídas

0xB27240 - Oro

0xB27244 - Madera

0xB2724C - Gemas

¡Que lo disfrutes!

p.s. si escribes tu propio entrenador no olvides usar RegisterHotKey en lugar de GetAsyncKeyState.

EOD //[UCF]

La experiencia gaming hardcore

El destino definitivo para trainers, mods, juegos e insights para verdaderos gamers.

ÚLTIMAS ACTUALIZACIONES

Descarga imposible

Lamentablemente, la descarga ya no está disponible. Aquí tiene algunas alternativas:

- Todas las descargas de este juego: Ejércitos de Exigo

- Alternative Armies Of Exigo Trainer: Ejércitos de Exigo v1.2 (+9 Entrenador)

La experiencia gaming hardcore

El destino definitivo para trainers, mods, juegos e insights para verdaderos gamers.

![Dragon Ball Z: Kakarot v1.03-v2.30+ (+32 Trainer) [FLiNG]](https://9588947a.delivery.rocketcdn.me/wp-content/uploads/2026/02/Dragon-Ball-Z-Kakarot-01-464x276.jpg)