Vulnérabilités de sécurité du lecteur multimédia

[[Résumé]]

Microsoft a publié un correctif qui élimine deux failles de sécurité dans Microsoft Windows Media Player. Ces vulnérabilités pourraient potentiellement permettre à un utilisateur malveillant d'exécuter un programme de son choix sur l'ordinateur d'un autre utilisateur.

[[Détails]]

Les deux vulnérabilités présentées ci-dessous n'ont aucun lien entre elles, si ce n'est qu'elles affectent toutes deux Windows Media Player. Nous les avons regroupées dans un seul correctif afin que les clients puissent l'appliquer plus facilement. Les vulnérabilités sont les suivantes :

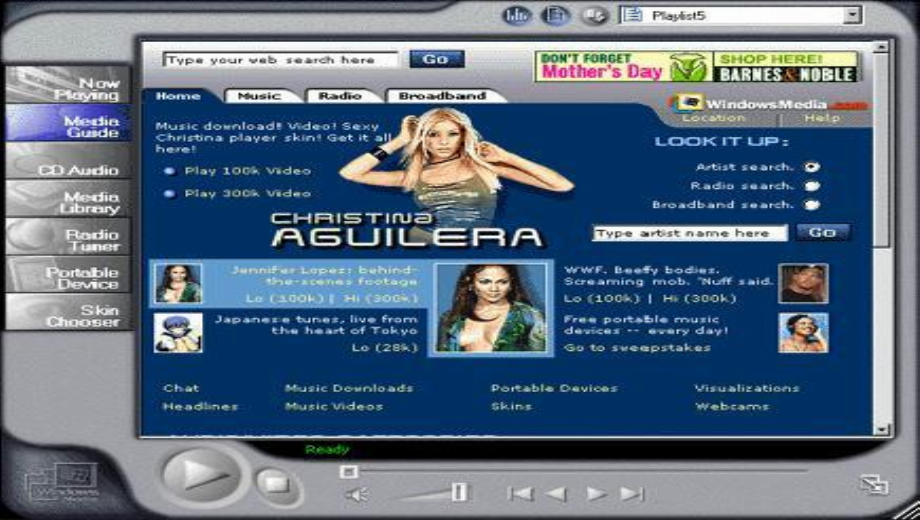

La vulnérabilité ".ASX Buffer Overrun". Windows Media Player prend en charge l'utilisation des fichiers Active Stream Redirector (.ASX) pour permettre aux utilisateurs de lire des flux multimédia résidant sur des sites intranet ou Internet. Cependant, le code qui analyse les fichiers .ASX possède une mémoire tampon non contrôlée, ce qui pourrait permettre à un utilisateur malveillant d'exécuter le code de son choix sur la machine d'un autre utilisateur. L'utilisateur malveillant peut soit envoyer un fichier affecté à un autre utilisateur et l'inciter à l'exécuter ou à le prévisualiser, soit héberger un tel fichier sur un site web et le lancer automatiquement chaque fois qu'un utilisateur visite le site. Le code peut effectuer toute action sur la machine que l'utilisateur légitime pourrait effectuer lui-même.

La vulnérabilité ".WMS Script Execution". Windows Media Player 7 a introduit une fonctionnalité appelée "skins", qui permet de personnaliser l'aspect et la convivialité de Windows Media Player. Cependant, un fichier d'habillage personnalisé (.WMS) peut potentiellement inclure un script, qui s'exécutera si Windows Media Player est lancé et que cet habillage est sélectionné. Un utilisateur malveillant pourrait soit envoyer un habillage personnalisé contenant un script à un autre utilisateur et tenter de l'inciter à l'utiliser, soit héberger un tel fichier sur un site web et le lancer automatiquement chaque fois qu'un utilisateur visite le site. Comme le code résiderait sur la machine locale de l'utilisateur, il serait en mesure d'exécuter des contrôles ActiveX, y compris ceux qui ne sont pas marqués comme "sûrs pour les scripts". Cela permettrait au code d'effectuer toute action pouvant être accomplie par un contrôle ActiveX.

![Lost Soul Aside v1.0-v20251030+ (+39 Trainer) [FLiNG]](https://9588947a.delivery.rocketcdn.me/wp-content/uploads/2025/09/Lost-Soul-Aside-02-464x276.jpg)

![Need for Speed Heat v1.0.60 (+8 Trainer) [iNvIcTUs oRCuS]](https://9588947a.delivery.rocketcdn.me/wp-content/uploads/2025/11/Need-for-Speed-Heat-01-scaled-464x276.jpg)